Seu site WordPress foi hackeado?

Os hackers geralmente instalam um backdoor para garantir que eles possam voltar mesmo depois de proteger seu site. A menos que você possa remover esse backdoor, não há como pará-los.

Neste artigo, mostraremos como encontrar um backdoor em um site WordPress hackeado e corrigi-lo.

Como saber se seu site foi hackeado?

Se você estiver executando um site WordPress, precisará levar a segurança a sério. Isso porque os sites são atacados em média 44 vezes por dia.

Você pode aprender as melhores práticas para manter seu site seguro em nosso melhor guia de segurança do WordPress.

Mas e se o seu site já foi invadido?

Alguns sinais de que seu site WordPress foi invadido incluem uma queda no tráfego ou desempenho do site, links ruins adicionados ou arquivos desconhecidos, uma página inicial desfigurada, incapacidade de fazer login, novas contas de usuário suspeitas e muito mais.

Limpar um site invadido pode ser incrivelmente doloroso e difícil.

E não se esqueça de fechar a porta dos fundos.

Um hacker esperto sabe que você acabará limpando seu site. A primeira coisa que eles podem fazer é instalar um backdoor, para que possam voltar depois que você proteger a porta da frente do seu site WordPress.

O que é uma porta dos fundos?

Um backdoor é um código adicionado a um site que permite que um hacker acesse o servidor sem ser detectado e ignorando o login normal. Ele permite que um hacker recupere o acesso mesmo depois de encontrar e remover o plug-in explorado ou a vulnerabilidade do seu site.

Backdoors são o próximo passo de um hack após o usuário ter invadido. Você pode aprender como eles podem ter feito isso em nosso guia sobre como sites WordPress são hackeados e como evitá-los.

Os backdoors geralmente sobrevivem às atualizações do WordPress. Isso significa que seu site permanecerá vulnerável até que você encontre e corrija cada backdoor.

Como funcionam os backdoors?

Alguns backdoors são simplesmente nomes de usuário de administrador ocultos. Eles permitem que o hacker faça login normalmente digitando um nome de usuário e uma senha. Como o nome de usuário está oculto, você nem percebe que outra pessoa tem acesso ao seu site.

Backdoors mais complexos podem permitir que o hacker execute código PHP. Eles enviam manualmente o código para o seu site usando o navegador da web.

Outros têm uma interface de usuário completa que permite enviar e-mails como seu servidor de hospedagem WordPress, executar consultas de banco de dados SQL e muito mais.

Alguns hackers deixarão mais de um arquivo backdoor. Depois de fazer o upload de um, eles adicionarão outro para garantir seu acesso.

Onde estão escondidos os backdoors?

Em todos os casos que encontramos, o backdoor foi disfarçado para parecer um arquivo do WordPress. O código para backdoors em um site WordPress é mais comumente armazenado nos seguintes locais:

- Um tema WordPress , mas provavelmente não o que você está usando atualmente. O código em um tema não é substituído quando você atualiza o WordPress, então é um bom lugar para colocar um backdoor. É por isso que recomendamos excluir todos os temas inativos.

- Os plugins do WordPress são outro bom lugar para esconder um backdoor. Assim como os temas, eles não são substituídos pelas atualizações do WordPress, e muitos usuários relutam em atualizar os plugins.

- A pasta de uploads pode conter centenas ou milhares de arquivos de mídia, então é outro bom lugar para esconder um backdoor. Os blogueiros quase nunca verificam seu conteúdo porque apenas carregam uma imagem e depois a usam em um post.

- O arquivo wp-config.php contém informações confidenciais usadas para configurar o WordPress. É um dos arquivos mais visados por hackers.

- A pasta wp-includes contém os arquivos PHP necessários para que o WordPress funcione corretamente. É outro lugar em que encontramos backdoors porque a maioria dos proprietários de sites não verifica o que a pasta contém.

Exemplos de backdoors que encontramos

Aqui estão alguns exemplos de onde os hackers enviaram backdoors. Em um site que limpamos, o backdoor estava na wp-includespasta. O arquivo foi chamado wp-user.php, o que parece inocente o suficiente, mas esse arquivo na verdade não existe em uma instalação normal do WordPress.

Em outra instância, encontramos um arquivo PHP chamado hello.phpna pasta de uploads. Foi disfarçado como o plugin Hello Dolly. O estranho é que o hacker colocou na pasta de uploads em vez da pasta de plugins.

Também encontramos backdoors que não usam a .phpextensão do arquivo. Um exemplo foi um arquivo chamado wp-content.old.tmp, e também encontramos backdoors em arquivos com .zipextensão.

Como você pode ver, os hackers podem adotar abordagens muito criativas ao ocultar um backdoor.

Na maioria dos casos, os arquivos foram codificados com código Base64 que pode realizar todos os tipos de operações. Por exemplo, eles podem adicionar links de spam, adicionar páginas adicionais, redirecionar o site principal para páginas com spam e muito mais.

Com isso dito, vamos dar uma olhada em como encontrar um backdoor em um site WordPress hackeado e corrigi-lo.

Como encontrar um backdoor em um site WordPress hackeado e corrigi-lo

Agora você sabe o que é um backdoor e onde ele pode estar escondido. O difícil é encontrar! Depois disso, limpá-lo é tão fácil quanto excluir o arquivo ou código.

1. Procure por código potencialmente malicioso

A maneira mais fácil de verificar seu site em busca de backdoors e vulnerabilidades é com um plug-in de scanner de malware do WordPress. Recomendamos o Securi porque ele nos ajudou a bloquear 450.000 ataques do WordPress em 3 meses , incluindo 29.690 ataques relacionados a backdoor.

Eles oferecem um plug-in de segurança Sucuri gratuito para WordPress que permite verificar seu site em busca de ameaças comuns e fortalecer sua segurança do WordPress. A versão paga inclui um scanner do lado do servidor que é executado uma vez por dia e procura backdoors e outros problemas de segurança.

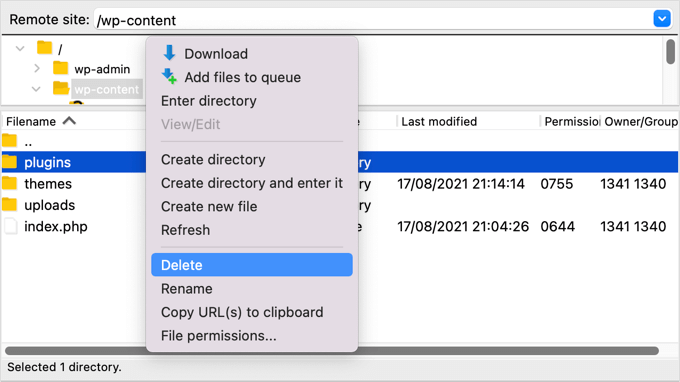

2. Exclua sua pasta de plugins

Pesquisar nas pastas de plugins procurando arquivos e códigos suspeitos é demorado. E como os hackers são tão sorrateiros, não há garantia de que você encontrará um backdoor.

A melhor coisa que você pode fazer é excluir seu diretório de plugins e reinstalar seus plugins do zero. Esta é a única maneira de saber com certeza que não há backdoors em seus plugins.

Você pode acessar seu diretório de plugins usando um cliente FTP ou o gerenciador de arquivos do seu host WordPress.

Você precisará usar o software para navegar até a wp-contentpasta do seu site. Uma vez lá, você deve clicar com o botão direito do mouse na pluginspasta e selecionar ‘Excluir’.

3. Exclua sua pasta de temas

Da mesma forma, em vez de perder tempo procurando um backdoor entre seus arquivos de tema, é melhor apenas excluí-los.

Depois de excluir sua pluginpasta, basta destacar a themespasta e excluí-la da mesma maneira.

Você não sabe se havia um backdoor naquela pasta, mas se havia, agora desapareceu. Você acabou de economizar tempo e eliminou um ponto extra de ataque.

Agora você pode reinstalar qualquer tema que precisar.

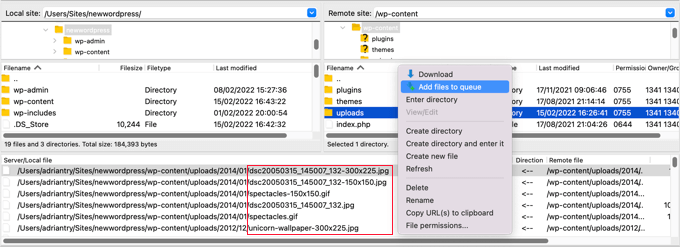

4. Pesquise na pasta de uploads por arquivos PHP

Em seguida, você deve dar uma olhada na uploadspasta e certificar-se de que não há arquivos PHP dentro.

Não há uma boa razão para um arquivo PHP estar nesta pasta porque ele foi projetado para armazenar arquivos de mídia, como imagens. Se você encontrar um arquivo PHP lá, ele deve ser excluído.

Assim como as pastas pluginse themes, você encontrará a uploadspasta na wp-content pasta. Dentro da pasta, você encontrará várias pastas para cada ano e mês em que carregou os arquivos. Você precisará verificar cada pasta para arquivos PHP.

Alguns clientes FTP oferecem ferramentas que pesquisarão a pasta recursivamente. Por exemplo, se você usa o FileZilla, pode clicar com o botão direito do mouse na pasta e selecionar ‘Adicionar arquivos à fila’. Todos os arquivos encontrados em qualquer subdiretório da pasta serão adicionados à fila no painel inferior.

Agora você pode rolar pela lista procurando por arquivos com a extensão .php.

Como alternativa, usuários avançados que estão familiarizados com SSH podem escrever o seguinte comando:

|

1

|

find uploads -name "*.php" -print |

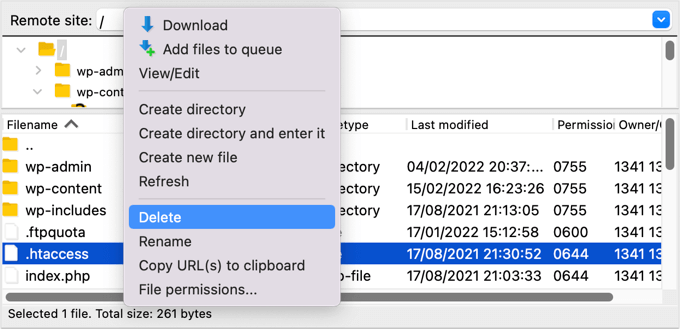

5. Exclua o arquivo .htaccess

Alguns hackers podem adicionar códigos de redirecionamento ao seu arquivo .htaccess que enviarão seus visitantes para um site diferente.

Usando um cliente FTP ou gerenciador de arquivos, basta excluir o arquivo do diretório raiz do seu site e ele será recriado automaticamente.

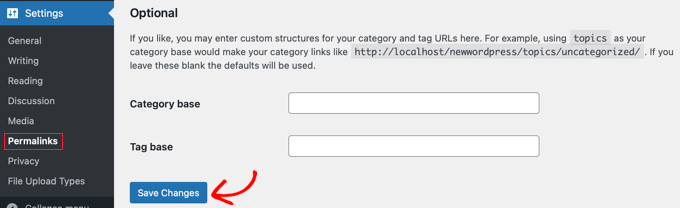

Se por algum motivo não for recriado, você deve ir para Configurações »Permalinks no painel de administração do WordPress. Clicar no botão ‘Salvar alterações’ salvará um novo arquivo .htaccess.

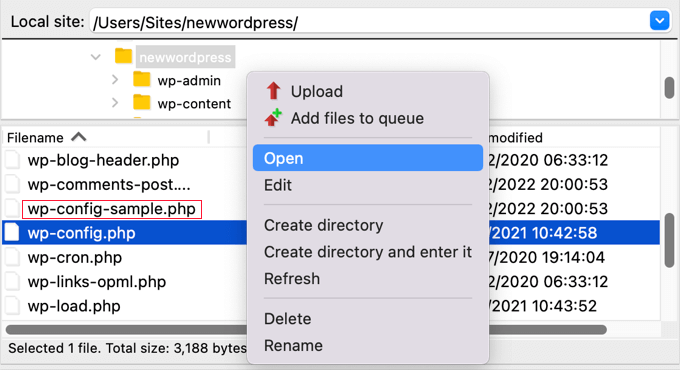

6. Verifique o arquivo wp-config.php

O arquivo wp-config.php é um arquivo principal do WordPress que contém informações que permitem que o WordPress se comunique com o banco de dados, as chaves de segurança para sua instalação do WordPress e as opções do desenvolvedor.

O arquivo é encontrado na pasta raiz do seu site. Você pode visualizar o conteúdo do arquivo selecionando as opções Abrir ou Editar em seu cliente FTP.

Agora você deve examinar cuidadosamente o conteúdo do arquivo para ver se há algo que pareça fora do lugar. Pode ser útil comparar o arquivo com o wp-config-sample.phparquivo padrão que está localizado na mesma pasta.

Você deve excluir qualquer código que você tenha certeza que não pertence.

7. Restaurar um backup do site

Se você tem feito backups regulares do seu site e ainda está preocupado com o fato de seu site não estar completamente limpo, restaurar um backup é uma boa solução.

Você precisará excluir completamente seu site e restaurar um backup que foi feito antes de seu site ser invadido. Esta não é uma opção para todos, mas deixará você 100% confiante de que seu site é seguro.

Para obter mais informações, consulte nosso guia para iniciantes sobre como restaurar o WordPress a partir do backup.

Como evitar hacks no futuro?

Agora que você limpou seu site, é hora de melhorar a segurança do seu site para evitar hacks no futuro. Não vale a pena ser barato ou apático quando se trata de segurança do site.

1. Faça backup regularmente do seu site

Se você ainda não faz backups regulares do seu site, hoje é o dia de começar.

O WordPress não vem com uma solução de backup integrada. No entanto, existem vários ótimos plugins de backup do WordPress que permitem fazer backup e restaurar automaticamente seu site WordPress.

UpdraftPlus é um dos melhores plugins de backup do WordPress. Ele permite que você configure agendamentos automáticos de backup e o ajudará a restaurar seu site WordPress se algo ruim acontecer.

Saiba mais em nosso guia sobre como fazer backup e restaurar seu site WordPress com o UpdraftPlus.

2. Instale um plug-in de segurança

Você não pode monitorar tudo o que acontece em seu site quando está ocupado trabalhando em seus negócios. É por isso que recomendamos que você use um plugin de segurança como o Sucuri.

Recomendamos a Sucuri porque eles são bons no que fazem. Grandes publicações como CNN, USA Today, PC World, TechCrunch, The Next Web e outras concordam. Além disso, confiamos nele para manter o WPBeginner seguro.

3. Torne o login do WordPress mais seguro

Também é importante que você torne seu login do WordPress mais seguro. A melhor maneira de começar é impor o uso de senhas fortes quando os usuários criam uma conta em seu site. Também recomendamos que você comece a usar um utilitário de gerenciamento de senhas como o 1Password.

A próxima coisa que você deve fazer é adicionar autenticação de dois fatores . Isso protegerá seu site contra senhas roubadas e ataques de força bruta. Isso significa que, mesmo que um hacker saiba seu nome de usuário e senha, ele ainda não poderá fazer login no seu site.

Por fim, você deve limitar as tentativas de login no WordPress. O WordPress permite que os usuários insiram senhas quantas vezes quiserem. Bloquear um usuário após cinco tentativas de login com falha reduzirá significativamente a chance de um hacker descobrir seus detalhes de login.

4. Proteja sua área de administração do WordPress

Proteger a área de administração contra acesso não autorizado permite bloquear muitas ameaças de segurança comuns.

Por exemplo, você pode proteger com senha o diretório wp-admin. Isso adiciona outra camada de proteção ao ponto de entrada mais importante do seu site.

Você também pode limitar o acesso à área de administração aos endereços IP usados por sua equipe. Essa é outra maneira de bloquear hackers que descobrem seu nome de usuário e senha.

5. Desativar editores de temas e plugins

Você sabia que o WordPress vem com um tema embutido e editor de plugins?

Este editor de texto simples permite que você edite seus arquivos de temas e plugins diretamente do painel do WordPress.

Embora isso seja útil, pode levar a possíveis problemas de segurança. Por exemplo, se um hacker invadir sua área de administração do WordPress, ele poderá usar o editor integrado para obter acesso a todos os seus dados do WordPress.

Depois disso, eles poderão distribuir malware ou lançar ataques DDoS do seu site WordPress.

Para melhorar a segurança do WordPress, recomendamos remover completamente os editores de arquivos integrados.

6. Desabilite a execução do PHP em certas pastas do WordPress

Por padrão, os scripts PHP podem ser executados em qualquer pasta do seu site. Você pode tornar seu site mais seguro desabilitando a execução do PHP em pastas que não precisam dele.

Por exemplo, o WordPress nunca precisa executar o código armazenado em sua uploadspasta. Se você desabilitar a execução do PHP para essa pasta, um hacker não poderá executar um backdoor, mesmo que tenha carregado um com sucesso para lá.

7. Mantenha seu site atualizado

Cada nova versão do WordPress é mais segura que a anterior. Sempre que uma vulnerabilidade de segurança é relatada, a equipe principal do WordPress trabalha diligentemente para lançar uma atualização que corrija o problema.

Isso significa que, se você não estiver mantendo o WordPress atualizado, estará usando um software com vulnerabilidades de segurança conhecidas. Os hackers podem pesquisar sites que executam a versão mais antiga e usar a vulnerabilidade para obter acesso.

É por isso que você deve sempre usar a versão mais recente do WordPress.

Não basta manter o WordPress atualizado. Você precisa ter certeza de que também mantém seus plugins e temas do WordPress atualizados.

Esperamos que este tutorial tenha ajudado você a aprender como encontrar e corrigir um backdoor em um site WordPress hackeado.

![Comparamos Elementor vs Divi vs SeedProd [Qual é o melhor?] #08 Imagem destacada do Post #08](/wp-content/uploads/2022/04/Imagem-Destacada-08--218x150.jpg)

![Comparamos WordPress vs Substack [Qual é o Melhor?] #66 Imagem Destacada do Post #66](/wp-content/uploads/2022/01/Imagem-Destacada-66-218x150.jpg)

![WooCommerce ou Shopify [Qual o Melhor?] #90 Imagem Destacada do Post #90](/wp-content/uploads/2021/10/Imagem-Destacada-90-218x150.jpg)

![Wordfence ou Sucuri [Qual o Melhor Plugin?] #92 Imagem Destacada do Post #92](/wp-content/uploads/2021/10/Imagem-Destacada-92-218x150.jpg)